أين تجد DN الأساسي؟.

218480

تم الإنشاء في 18/09/25 الساعة 17:30 مساءً – آخر تعديل 21/03/21 16:24 مساءً

القرار

تبصر

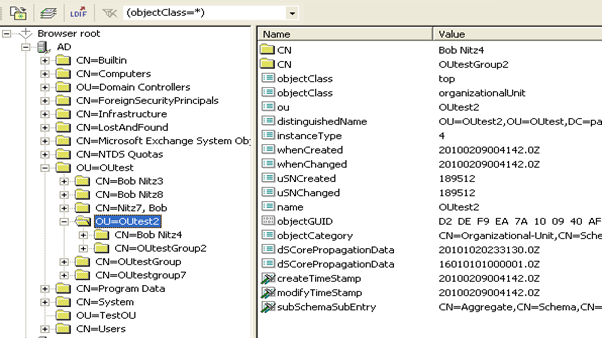

توصي Palo Alto Networks باستخدام مستعرض LDAP للعثور على معلومات LDAP المناسبة.

ابحث عن المعلومات الملزمة المناسبة

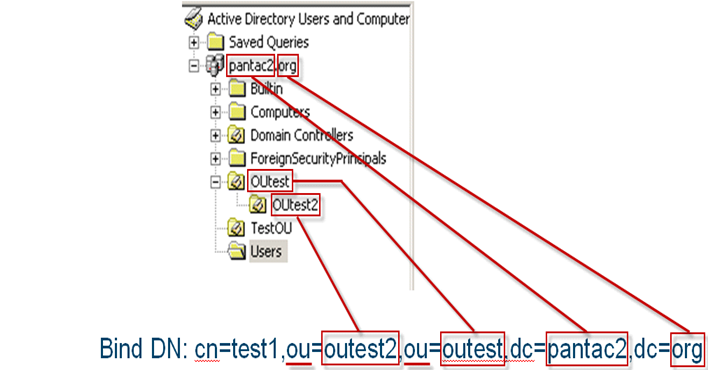

للعثور على Bind DN ، قم بتشغيل الأمر التالي باستخدام مثال اسم المستخدم الخاص بـ test1 من سطر الأوامر لخادم AD:

- اختبار اسم المستخدم dsquery

- يجب أن يتلقى Bind DN “CN = test1، OU = outest2، OU = outest، DC = pantac2، DC = org”

أو استخدم متصفح LDAP للعثور على Bind DN:

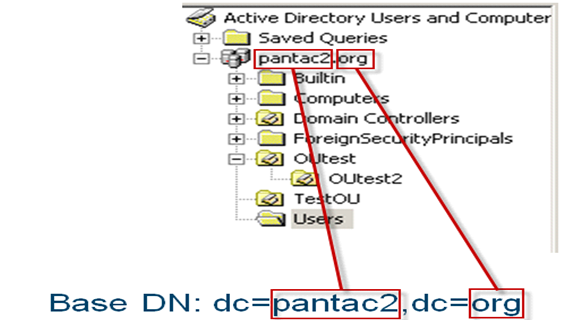

- DN الأساسي هو المكان PAN حيث سيبدأ البحث في بنية الدليل.

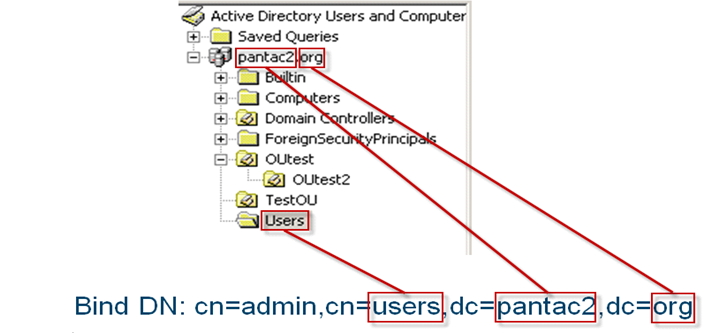

- Bind DN هو اسم المستخدم الذي سيتم استخدامه للبحث وطلب المصادقة.

ملحوظة: في Active Directory ، يمثل رمز المجلد الفارغ الحاويات (CN) بينما تمثل المجلدات ذات الرموز وحدات تنظيمية (OU).

على سبيل المثال ، إذا كان حساب المسؤول في حاوية المستخدم ، فإن معلومات Bind DN هي

CN = admin، CN = Users، DC = pantac2، DC = org

في المثال التالي ، يوجد اختبار الحساب 1 في الوحدة التنظيمية OUtest2 (OU و OUtest2 في OUtest.

إعداد LDAP

- ملف تعريف الخادم> الجهاز> LDAP

بالنسبة للمثال أعلاه ، يتم استخدام Active Directory ولم يتم تكوين تشفير SSL. يمكن ترك حقل المنفذ فارغًا بحيث يتم استخدام المنافذ الافتراضية: منفذ TCP 389 هو المنفذ القياسي للمنافذ غير المشفرة ، ويستخدم منفذ LDAP 636 عندما يتطلب SSL / يتم تحديد اتصال TLS الآمن.

- انقر فوق علامة + بجوار القاعدة في العمود الأيسر لإزالة قائمة المجلدات المتاحة للبحث عن المجموعات التي تريد الاستعلام عنها

- انقر فوق المجموعات المدرجة بدءًا من “cn =” التي تريد أن تكون موجودة على جدار الحماية لاستخدامها في السياسات وانقر فوق علامة + في المنتصف لإضافتها إلى قائمة المجموعات المضمنة.

إنذار! إذا لم تكن هناك مجموعات في القائمة لتضمينها على اليمين ، فسيتم الاستعلام عن جميع مجموعات AD وقد تتسبب في حدوث مشكلات في التحميل.

- انقر فوق المجموعات المدرجة بدءًا من “cn =” التي تريد أن تكون موجودة على جدار الحماية لاستخدامها في السياسات وانقر فوق علامة + في المنتصف لإضافتها إلى قائمة المجموعات المضمنة.

- لتلتزم.

- تحقق من اتصال الخادم بـ LDAP ، الأمر التالي لعرض> اسم مجموعة CLI

المستخدمين

ملاحظة: عندما يتم تكوين تعيينات مجموعات متعددة باستخدام نفس الخادم الأساسي dn أو ldap ، يجب أن يتضمن كل تعيين مجموعة مجموعات غير متداخلة ، أي تضمين قائمة المجموعات التي لا يجب أن تحتوي على مجموعة مشتركة.

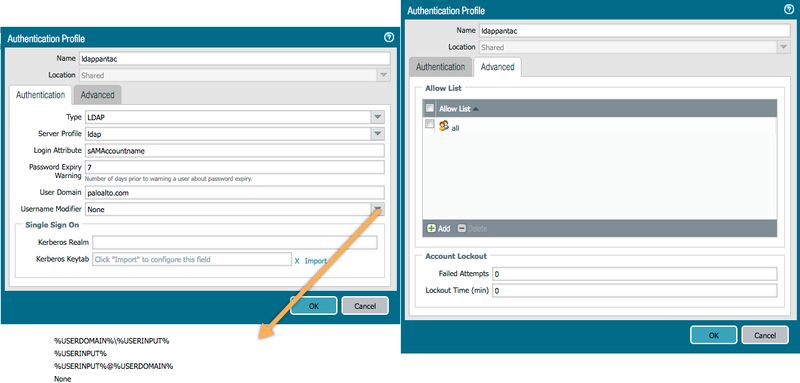

قم بتكوين مصادقة LDAP في الملف الشخصي> مصادقة الجهاز.

- قم بتضمين أي مجموعات تقوم بالاستعلام عنها والتي سيتم استخدامها في ملف تعريف المصادقة

- يمكن استخدام ملف التعريف هذا للبوابة المقيدة أو الحماية العالمية أو تسجيل دخول المستخدم أو أي مصادقة من خلال جدار الحماية.

- يمكنك إنشاء ملفات تعريف مصادقة أخرى لوظائف مختلفة إذا كانت مجموعات قائمة السماح مختلفة.

- إذا لزم الأمر ، يمكن تغيير اسم مستخدم الإدخال لاستيعاب اسم المستخدم أو تنسيقات UPN منخفضة المستوى

المالك: bnitz

المرفقات

هل كان المقال مفيداً؟شاركه مع أصدقائك ولا تنسى لايك والتعليق

Leave a Reply