هل من الممكن اختراق رقم هاتفك؟.

كيف تعرف ما إذا كان هاتفك قد تعرض للاختراق

سيكون هناك دائمًا متسللون ، ولكن يمكنك الحفاظ على أمان بياناتك من خلال مراقبة علامات النشاط المشبوه. إليك كيفية معرفة ما إذا كان هاتفك قد تعرض للاختراق.

إنه أبطأ من المعتاد

إنه أبطأ من المعتاد

أ انخفاض في الأداء هي إحدى العلامات الأكثر شيوعًا للهاتف المخترق. إذا استغرقت مواقع الويب وقتًا طويلاً في التحميل أو تعطلت تطبيقاتك فجأة أثناء الاستخدام ، فمن المحتمل أن تكون البرامج الضارة تستنزف النطاق الترددي لهاتفك أو قوة المعالجة. قد تواجه أيضًا مشكلة في إرسال الرسائل واستلامها أو تشغيل الهاتف وإيقافه.

هاتفك يسخن

هاتفك يسخن

هل تشعر بسخونة هاتفك حتى عند عدم استخدامه بكثافة؟ يمكن أن تسخن الهواتف أثناء فترات طويلة من الاستخدام الكثيفخاصة عند مشاهدة فيلم أثناء البث أو جلسة ألعاب تستمر عدة ساعات متتالية ، ولكن إذا لم تكن كذلك أنتم من يقوم بتسخين هاتفك ، ربما يكون شخصًا آخر.

البطارية تستنزف أسرع من المعتاد

البطارية تستنزف أسرع من المعتاد

إذا كانت بطاريتك تنفد بشكل أسرع من المعتاد ، فتحقق مما إذا كان لديك الكثير من التطبيقات قيد التشغيل في الخلفية. يمكن أن تستهلك التطبيقات التي تعمل في الخلفية الكثير من البيانات، ويمكنك حفظ البطارية عن طريق الحد من بيانات تطبيق الخلفية.

هناك عدة طرق لإطالة عمر البطارية ، ولكن إذا كان كل شيء آخر طبيعيًا ، فقد يكون تقصير عمر البطارية علامة على تعرض هاتفك للاختراق.

انقطاع الخدمة

انقطاع الخدمة

في حين أنه ليس من غير المألوف من وقت لآخر فقدان الاتصال أو الاتصال السيئ ، تزايد الانقطاعات المتكررة للخدمة يجب أن يقودك إلى طرح السؤال التالي على نفسك: هل تم اختراق هاتفي؟

نوافذ منبثقة غريبة

نوافذ منبثقة غريبة

إذا رأيت العديد من الإعلانات المنبثقة أكثر من المعتاد، قد يكون هاتفك مصابًا ببرامج إعلانية ، وهو نوع من البرامج الضارة التي تغرقك بالإعلانات. لا تنقر أبدًا على الإعلانات أو الروابط المشبوهة.

تبدو مواقع الويب مختلفة

تبدو مواقع الويب مختلفة

تقوم Google أحيانًا بتغيير تخطيط صفحتها الرئيسية لمناسبة خاصة ، ولكن إذا لاحظت أن ملف عدد كبير من المواقع ليس لديها المظهر المعتاد، قد تكون هذه علامة على اختراق جهاز iPhone أو Android.

يمكن أن تعمل البرامج الضارة الموجودة على هاتفك كوكيل بينك وبين الويب وتعيد توجيه حركة المرور الخاصة بك إلى مواقع أخرى. يمكن أن تساعد معرفة كيفية تحديد ما إذا كان موقع الويب آمنًا في حمايتك.

تظهر تطبيقات جديدة

تظهر تطبيقات جديدة

قام الجميع بتنزيل تطبيق ما ونسيه على الفور ، ولكن يمكن أن تكون إحدى العلامات التي تشير إلى أن أحد المتطفلين قد تمكن من الوصول إلى هاتفك هو وجودالتطبيقات التي لا تعرفها. في مكتبة الهاتف المزدحمة ، يمكن أن يمر تطبيق إضافي بأهداف خبيثة دون أن يلاحظه أحد.

إذا وجدت تطبيقًا لا يخبرك بأي شيء ، فقد تحتاج إلى إزالة البرامج الضارة من هاتفك. وتأكد من تقييم التطبيقات من منظور أمني قبل تنزيلها.

لم تعد التطبيقات تعمل بشكل صحيح

لم تعد التطبيقات تعمل بشكل صحيح

إذا كانت تطبيقاتك تغلق بشكل متكرر أو يتجمد هاتفك بانتظام، قد يكون ذلك بسبب اختراق هاتفك الخلوي واستخدام بعض البرامج الضارة لموارد هاتفك.

يمكن أن يكون الأداء الضعيف أيضًا علامة على أن برنامج هاتفك بحاجة إلى التحديث ، وهو أمر ضروري لأمان الهاتف. قبل أن تضع نصب عينيك هاتفًا جديدًا ، جرب نصائحنا لتسريع جهاز iPhone أو تعزيز جهاز Android الخاص بك.

تتلقى مكالمات ورسائل نصية من الغرباء

تتلقى مكالمات ورسائل نصية من الغرباء

هل من الممكن أن يتم اختراق جهاز iPhone الخاص بك عن طريق الرسائل القصيرة؟ هل من الممكن اختراق هاتفك بمكالمة بسيطة؟ إذا كان من غير المحتمل أن يتم اختراق هاتفك مباشرة بمكالمة بسيطة (حتى إذا لم تكن محصنًا من محاولة التصيد الاحتيالي لاستخراج المعلومات منك) ، فإن الوضع مختلف تمامًا. بالنسبة لاختراق الرسائل القصيرة.

على الرغم من أن رسائل القرصنة النصية عادة ما تتوقع منك النقر فوق ارتباط مشبوه ، فإن رسالة قرصنة iPhone مع أخطاء iOS دون تفاعل يمكن أن تصيب هاتفك من خلال رسالة قصيرة، حتى بدون أي تدخل من جانبك. يمكنك الحماية من هذه الثغرات الأمنية القابلة للاستغلال باستخدام تطبيق مراسلة مشفر يوفر أمان البيانات.

إذا ادعى شخص ما خطأً أنك اتصلت به عبر الهاتف أو الرسائل النصية ، فمن المحتمل أن يكون هاتفك قد تعرض للاختراق. إذا تلقيت رسائل أو مكالمات غريبة من أصدقائك أو أقاربك ، فأخبرهم بذلك.

تم استنفاد حصة البيانات

تم استنفاد حصة البيانات

إذا لاحظت في بياناتك من ارتفاعات الاستخدام غير المبررة، قد لا تكون الشخص الوحيد الذي يستخدم بياناتك. يمكن لجهاز iPhone أو Android الذي تم اختراقه استخدام بياناتك لنقل المعلومات المستردة من هاتفك.

فواتير غير متوقعة

فواتير غير متوقعة

إذا كانت لديك رسوم غير متوقعة لا يستطيع مشغل شبكة الجوال تبريرها ، فقد يرجع ذلك إلى استخدام البيانات الإضافية الموضحة أعلاه. إذا كان شخص ما يستخدم هاتفك عن بعد ، فيمكنه إجراء مكالمات أو استخدام الخدمات المتميزة. يجب التحقيق في التهم المشفرة لاستبعاد البرامج الضارة.

اكتب التطبيقات الخزف قد تفرض رسوم اشتراك باهظة وقد تكون أيضًا مصدر مشكلات الفواتير الخاصة بك. تجذبك هذه التطبيقات عادةً باستخدام نسخة تجريبية مجانية ، والتي تتحول إلى اشتراك مدفوع بعد بضعة أيام. إذا وجدت أيًا من هذه التطبيقات على هاتفك ، إلغاء الاشتراك من التطبيق (مجرد حذفها لن يكفي).

قم بحماية هاتفك من هذه التهديدات باستخدام AVG Antivirus لنظام Android أو AVG Mobile Security لأجهزة iPhone. يوفر كلا التطبيقين طبقة من الحماية ضد المتسللين وتأمين هاتفك وحماية معلوماتك الشخصية.

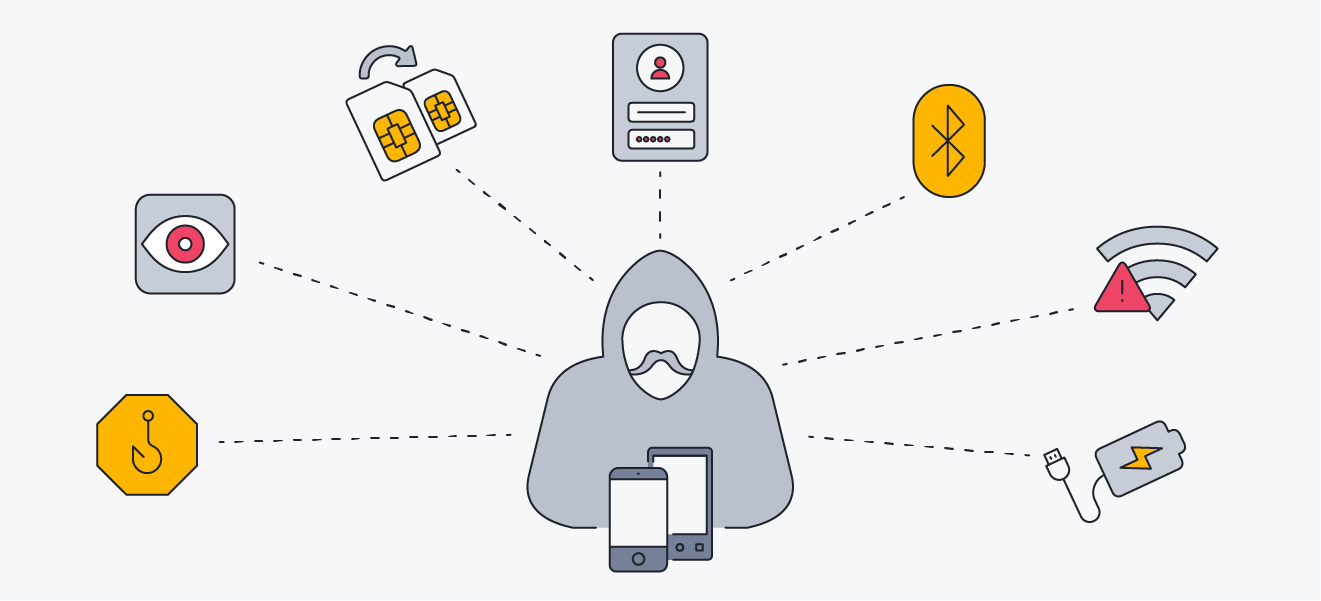

التقنيات التي يستخدمها قراصنة الهاتف

كيف يصل هؤلاء المخترقون إلى هاتفك في المقام الأول؟ يستخدم المتسللون الأكثر خطورة وشهرة مزيجًا من البراعة التقنية وحيل الهندسة الاجتماعية لاستغلال البشر وراء هواتفهم.

يمكن لقراصنة الهاتف استخدام تقنيات مختلفة لاختراق جهازك المحمول.

يمكن لقراصنة الهاتف استخدام تقنيات مختلفة لاختراق جهازك المحمول.

فيما يلي بعض الأساليب الأكثر استخدامًا من قبل المتسللين لاختراق الهواتف:

التصيد

التصيد هو استخدام تكتيكات الهندسة الاجتماعية لخداعك للكشف عن معلومات شخصية. يمكن أن يتخذ هجوم التصيد شكل رسالة بريد إلكتروني بسيطة مع ارتباط مجاني يوجهك إلى موقع ضار. يستخدم العديد من المتسللين الأكثر شهرة اليوم هجمات التصيد في حملاتهم.

يمكن أن تكون أيضًا حيلة أكثر تعقيدًا تتكون على سبيل المثال من الاستبيان عبر الإنترنت والذي سيكون قادرًا على إخبارك بأميرة ديزني التي تتوافق معها منذ تاريخ ميلادك ، واسم والدتك قبل الزواج واسم حيوانك الأليف الأول (الردود التي قالها المهاجم يمكن استخدامها لمحاولة الوصول إلى حساباتك).

يمكن أيضًا أن يكون التصيد الاحتيالي مستهدفًا للغاية ، وذلك بهدف خداع موظف رفيع المستوى لإفشاء الكثير من المعلومات. تُعرف الهجمات التي تستهدف المديرين التنفيذيين رفيعي المستوى باسم صيد الحيتان (صيد الحيتان).

تطبيقات التجسس

تتمثل إحدى الطرق المخادعة لإصابة الهاتف ببرامج ضارة في خداع شخص ما لتنزيل تطبيق به ميزات تجسس مخفية. قد يتنكر هذا التطبيق على أنه لعبة أو تطبيق إنتاجي أو حتى جهاز أمان واعد ، في حين أنه في الواقع تطبيق من نوع برامج التجسس. الذي يتتبع أنشطتك على الإنترنت وبياناتك الشخصية. يمكن لبعض برامج التجسس التي تعمل بنظام Android التجسس على هاتف مغلق.

نوع آخر من البرامج الضارة لهاتفك هو برنامج Stalkerware ، والذي يتتبع تحركاتك وتصفحك ورسائلك ومكالماتك. عادةً ما يتم تثبيت Stalkerware بواسطة شخص تعرفه – عندما يتم استخدام تطبيقات الرقابة الأبوية بهذه الطريقة ، فإنها تصبح برنامج stalkerware.

تأكد من إزالة برامج التجسس من جهاز Android الخاص بك والتخلص من تطبيقات التجسس الشريرة على جهاز iPhone الخاص بك.

مبادلة بطاقة SIM

هناك العديد من إجراءات المصادقة الثنائية (2FA) التي تؤكد اتصالك عن طريق رسالة نصية قصيرة مرسلة إلى هاتفك. مع مبادلة بطاقة SIM ، يحاول المتسللون إقناع مزود الخدمة الخاص بك بضرورة استبدال رقم هاتفك ببطاقة SIM مختلفة (أن القراصنة). ثم يتلقون رسائل المصادقة الخاصة بك.

يبدأ الاحتيال في مبادلة بطاقة SIM عادةً بمحاولة تصيد حيث يحصل المخترق على معلومات كافية لسرقة هويتك من مزود الخدمة. مع وجود معلومات كافية عنك ، يمكن للمتسلل استخدام رقم هاتفك لبدء مبادلة بطاقة SIM.

على الرغم من أن احتمال اختراق هاتفك بمكالمة بسيطة ضئيل للغاية ، فلا يزال من مصلحتك حماية رقم هاتفك: قد تبدأ مكالمة من رقم غير معروف في وقت معين من نية اختراقك بعد ذلك.

دخول غير مرخص

يمكن لمجرمي الإنترنت استخدام التصيد الاحتيالي أو تقنيات أخرى للوصول إلى حساب iCloud أو Google الخاص بك. يربط العديد من المستخدمين حساباتهم بشبكاتهم الاجتماعية ، والتي يمكن استغلالها باعتبارها ثغرة أمنية للوصول إلى بياناتك. يمكن أن يسمح الوصول غير المصرح به إلى حساباتك للمتسلل برؤية معلومات موقعك وعرض رسائل البريد الإلكتروني والرسائل وحلقات المفاتيح.

بلوتوث

في حين أنه يجعل الاستماع إلى الموسيقى على مكبر صوت أسهل ، فإن اتصال Bluetooth اللاسلكي يجعل هاتفك أكثر عرضة للجرائم الإلكترونية. يمكن للقراصنة استخدام البرامج لـ اعترض إشارة بلوتوث والوصول إلى هاتفك. لا تقرن هاتفك بجهاز لا تثق به أو في مكان غير آمن.

لاسلكي

مثل Bluetooth ، يمكن للقراصنة أيضًا استخدام Wi-Fi للوصول إلى هاتفك. على وجه الخصوص ، استخدام …

هل كان المقال مفيداً؟شاركه مع أصدقائك ولا تنسى لايك والتعليق

Leave a Reply