ما هي أنواع القرصنة المختلفة؟.

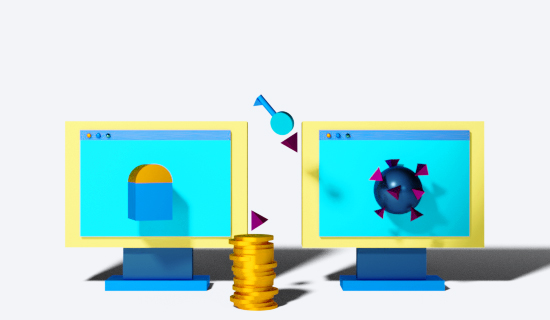

بادئ ذي بدء ، دعنا نحدد ماهية الهجوم السيبراني: هوإجراء هجومي يستهدف البنية التحتية أو الأجهزة أو شبكات الكمبيوتر ، بهدف سرقة أو تعديل أو تدمير البيانات أو أنظمة الكمبيوتر.

فيما يلي أهم 10 أنواع شائعة من الهجمات الإلكترونية:

1- الهجوم عن طريق رفض الخدمة (DoS) والهجوم من خلال رفض الموزع للخدمة (DDoS)

تستهدف هذه الهجمات جعل الخادم أو الخدمة أو البنية التحتية غير متوفرة. يمكن أن تتخذ هذه الهجمات أشكالًا مختلفة:

- تشبع النطاق الترددي

- استنفاد موارد النظام للجهاز أو الخادم أو الخدمة أو البنية التحتية المتأثرة

بشكل أكثر تحديدًا ، يهدف هذا النوع من الهجمات الإلكترونية إلى زيادة تحميل المورد المستهدف بالطلبات ، وذلك لاستنفاد النطاق الترددي وتسبب تباطؤًا ملحوظًا أو توقفًا تامًا للعملية. يمكن للقراصنة أيضًا استخدام العديد من الأجهزة المخترقة لشن هذا النوع من الهجوم ، وهي DDoS.

2- البرمجيات الخبيثة

متعلق ب برامج غير مرغوب فيها مثبتة في نظامك دون موافقتك. يمكنه الاختباء في ملف كود شرعي، في تطبيقات أو نحو ذلك يتكاثر، يتناسل على شبكة الانترنت. لذلك تهاجم البرامج الضارة من خلال ثغرة تقوم فيما بعد بتنزيل البرامج الضارة. هناك العديد الفئات الفرعية :

برامج الفدية:

كما يوحي اسمها ، فهي عبارة عن ملف البرمجيات الخبيثة التي تحتجز بياناتك كرهينة أثناء انتظار دفع الفدية. يقوم بحظر وصولهم ثم يهدد بحذفهم أو الكشف عنهم. يتم بعد ذلك تشفير المحتوى الخاص بك كليًا أو جزئيًا ، وذلك لجعله غير قابل للاستخدام بدون مفتاح فك التشفير. بشكل عام ، يطلب المخترق أن يتم الدفع له بالعملة المشفرة ، مثل Bitcoin على سبيل المثال.

برامج التجسس:

إنها برامج مثبتة لجمع معلومات حول المستخدمين وعاداتهم في التصفح أو حتى أجهزة الكمبيوتر الخاصة بهم. هذه البرامج راقب جميع أفعالك دون علمك وإرسال هذه البيانات إلى المهاجمين الإلكترونيين. يتم إعدادها عادةً عند تنزيل تطبيق مجاني.

فيروس ماكرو:

تستخدم هذه الفيروسات لغة البرمجة الخاصة بالبرنامج لتغيير عملها. عندما يتم تنزيل البرنامج ، يقوم فيروس الماكرو بتنفيذ تعليماته قبل ترك التحكم في التطبيق المعني. يهاجمون بشكل أساسي ملفات المستخدم. يرجع توسعها إلى حقيقة أنها تتكامل مع الملفات المتبادلة للغاية وذاك برمجتهم أقل تعقيدًا من تلك الخاصة بالفيروسات.

الفيروسات متعددة الأشكال:

متعلق ب فيروس الكمبيوتر الذي يغير تمثيله عندما يتكرر. ثم تمنع هذه المناورة اكتشافها بواسطة برنامج مكافحة الفيروسات.

فيروسات التخفي:

تستحوذ هذه الأنواع من الفيروسات على ميزات نظام معينة لإخفاء نفسها. للقيام بذلك ، يعرضون برامج الكشف للخطر. يمكن أن تنتشر هذه الفيروسات بنفس طريقة انتشار أي فيروس آخر ، من خلال البرامج الضارة أو المرفقات أو التثبيتات التي تم إنشاؤها عبر مواقع الويب المختلفة.

حصان طروادة :

برنامج شرعي على ما يبدو ، لكنه ضار. يستخدم مجرمو الإنترنت ما يسمى بتقنيات الهندسة الاجتماعية لخداعك لتحميل وتشغيل حصان طروادة هذا. لعدة أغراض:

- سرقة أو حذف أو حظر أو تعديل أو نسخ المحتوى الشخصي و / أو الحساس

- للتجسس،

- سرقة كلمات المرور …

قنبلة المنطق:

تمت إضافة برامج ضارة إلى أحد التطبيقات. إنها الأجهزة المبرمجة التي يتم تشغيلها في وقت محدد. يمكن إطلاق هذا النوع من الفيروسات في لحظة دقيقة إلى حد ما ، وعلى عدد كبير من الأجهزة.

نتذكر فيروس تشيرنوبيلتم إطلاقه في عام 1998 بواسطة طالب تايواني … تمت برمجة هذا الفيروس ليتم إطلاقه في الذكرى الثالثة عشرة للكارثة النووية ، أي 26 أبريل 1999. بدءًا من تايوان ، هذا قنبلة المنطق لذلك ظلت غير نشطة لأكثر من عام ، وفي ذلك الوقت أخرجت آلاف أجهزة الكمبيوتر من الخدمة حول العالم.

دُودَة :

هؤلاء يكونون البرامج الضارة التي تتكاثر على أجهزة كمبيوتر متعددة باستخدام شبكة كمبيوتر. ال من اتجاه لديهم القدرة على تكرار أنفسهم بمجرد أن يتم إعدامهم. الانتشار الأكثر شيوعًا هو من خلال مرفقات البريد الإلكتروني.

الحاقنات:

إنه برنامج خلقت ل حقن البرمجيات الخبيثة على النظام المستهدف. يُطلق عليه أيضًا “برنامج الحقن” أو “فيروس القطارة”. بمجرد تنشيط البرنامج الضار ، قد يقوم الحاقن بالتدمير الذاتي.

3- التصيد

هذه الأنواع من الهجمات الجمع بين الهندسة الاجتماعية و مهارات تقنية. يتضمن ذلك إرسال رسائل بريد إلكتروني يبدو أنها من مصادر موثوقة بهدف جمع البيانات الشخصية أو خداع الضحايا لاتخاذ إجراء. يمكن أن تختبئ هذه الهجمات في مرفق بريد إلكترونيو أو استخدم ارتباط الإشارة إلى موقع ويب غير شرعي لخداعك لتنزيل برامج ضارة أو نقل بعض البيانات الشخصية.

4- Stealth Download (Drive by Download)

هذه طريقة شائعة لنشر البرامج الضارة. يقوم المهاجمون عبر الإنترنت باختراق مواقع الويب غير الآمنة عن طريق إدخال نص برمجي في كود http أو PHP لإحدى صفحات الويب. هدفهم ؟ تثبيت البرامج الضارة مباشرة على جهاز كمبيوتر زائر الموقع ، عن طريق التنزيل الخفي. يمكن القيام بهذا الأخير دون علمك أو بموافقتك ولكن دون فهمك للعواقب: تنزيل برامج ضارة أو ببساطة غير مرغوب فيها.

5- اختراق كلمة المرور

إنه ال أكثر وسائل المصادقة شيوعًا للوصول إلى النظام. لذلك ليس من المستغرب أن يكون هذا النوع من الهجوم واسع الانتشار.

6- حقن SQL (لغة الاستعلام الهيكلية)

مشكلة متكررة تؤثر على مواقع الويب التي تستخدم قواعد البيانات. تحدث هذه الهجمات عندماينفذ المجرم الإلكتروني جزءًا من كود SQL (لغة الكمبيوتر القياسية) للتعامل مع قاعدة بيانات والوصول إلى محتوى يحتمل أن يكون حساسًا. يمكن بعد ذلك الرجوع إلى هذه البيانات وتعديلها وحذفها.

7- Man in the middle attack (MitM)

يتعلق ب تقنية اختراق تتكون من اعتراض التبادلات المشفرة بين شخصين أو جهازي كمبيوتر لفك تشفير المحتوى. لذلك يجب أن يتلقى المخترق رسائل من كلا الطرفين والرد على كل منهما يتظاهر بأنه الآخر. هناك عدة أنواع منها:

- اختطاف الجلسات بين عميل موثوق به وخادم ، وذلك بفضل سرقة عنوان IP الخاص بالعميل

- إب خداع

- إعادة العرض: يحدث عندما يعترض المهاجم الرسائل القديمة ثم يحفظها ، ثم يحاول لاحقًا إرسالها ، وبالتالي ينتحل شخصية أحد المشاركين في المحادثة.

بشكل عام، يوفر التشفير واستخدام الشهادات الرقمية حماية فعالة ضد مثل هذه الهجمات.

8- البرمجة النصية عبر المواقع (XXS)

يقوم المهاجم الإلكتروني بإدراج JavaScript ضار في قاعدة بيانات موقع الويب. عندما يزور مستخدم الإنترنت إحدى صفحات هذا الموقع ، يرسل الأخير هذه الصفحة إلى متصفحه مع النص الضار المضمن في كود HTML. ثم ينفذ متصفح مستخدم الإنترنت هذا البرنامج النصي ، على سبيل المثال إرسال ملف تعريف ارتباط الضحية إلى خادم المهاجم ، والذي يستخرجه ويمكن استخدامه لاختطاف الجلسة. يمكن أن تؤدي نقاط الضعف هذه إلى عواقب أكثر خطورة من سرقة ملفات تعريف الارتباط ، ونحن نفكر هنا فيتسجيل ضربات المفاتيح، التابع لقطة شاشة، من مجموعة من المحتوى الحساس و’الوصول إلى الكمبيوتر والتحكم فيه عن بُعد ضحية مستخدم الإنترنت.

9- التنصت

التنصت أو التنصت غير المشروع هو نتيجة اعتراض حركة مرور الشبكة. يمكن للمهاجم الإلكتروني بعد ذلك الحصول على كلمات المرور وأرقام البطاقات المصرفية والمحتويات الحساسة الأخرى التي يرسلها مستخدم الإنترنت إلى الشبكة المعنية. هناك نوعان :

- التنصت السلبي : يقوم أحد المتطفلين باعتراض البيانات من خلال الاستماع إلى إرسال الرسائل على الشبكة

- التنصت النشط : مهاجم يسرق المعلومات بنشاط من خلال انتحال صفة وحدة صديقة وإرسال طلبات إلى أجهزة الإرسال.

يظل تشفير البيانات هو أفضل حماية ضد التنصت.

10- هجوم عيد الميلاد

يتم إطلاق هذه الهجمات الإلكترونية ضد خوارزميات التجزئة التي تتحقق من سلامة رسالة أو توقيع رقمي أو برنامج. يستغل هذا النوع من الهجوم المفاهيم الرياضية المكافئة لتلك المستخدمة في مفارقة عيد الميلاد * في نظرية الاحتمالات. عادة ما يتم تنفيذ هذا الهجوم لتغيير الاتصالات بين شخصين أو أكثر.

(* تقدير احتمالي لعدد الأشخاص الذين يجب جمعهم معًا لكل منهم لديه فرصة واحدة على الأقل أن شخصين من نفس المجموعة سيحتفلان بعيد ميلادهما في نفس اليوم …!)

فيما يلي أكثر أنواع الهجمات الإلكترونية تكرارا. ليس هناك شك في أنه مع الابتكارات الرقمية السريعة والمتعددة الجريمة الإلكترونية لم تنته من تسميمنا. الأرقام تتحدث عن نفسها ، شكلت الأعمال الخبيثة الحاسوبية 1٪ من الناتج المحلي الإجمالي العالمي في عام 2019 … 600 مليار دولار. زادت هجمات الكمبيوتر بنسبة 30،000٪ منذ يناير 2020. 18 مليون اكتشفت Google رسائل البريد الإلكتروني الاحتيالية اليومية التي تحتوي على برامج ضارة مرتبطة بـ COVID 19 في أسبوع واحد … لكن اللاعبين في القطاع الرقمي وكذلك الدول وخاصة أوروبا ، يتخذون المقياس الكامل لهذه التهديدات 4.0 ، كما هو مبين على سبيل المثال من قبل الإعلان عن خطة فرنسية لمحاربة جرائم الإنترنت بقيمة مليار يورو.

اكتشف مقالتنا: أهم 10 هجمات إلكترونية في 2020

هل كان المقال مفيداً؟شاركه مع أصدقائك ولا تنسى لايك والتعليق

اترك تعليقاً